看懂HTTPS、证书机构(CA)、证书、数字签名、私钥、公钥

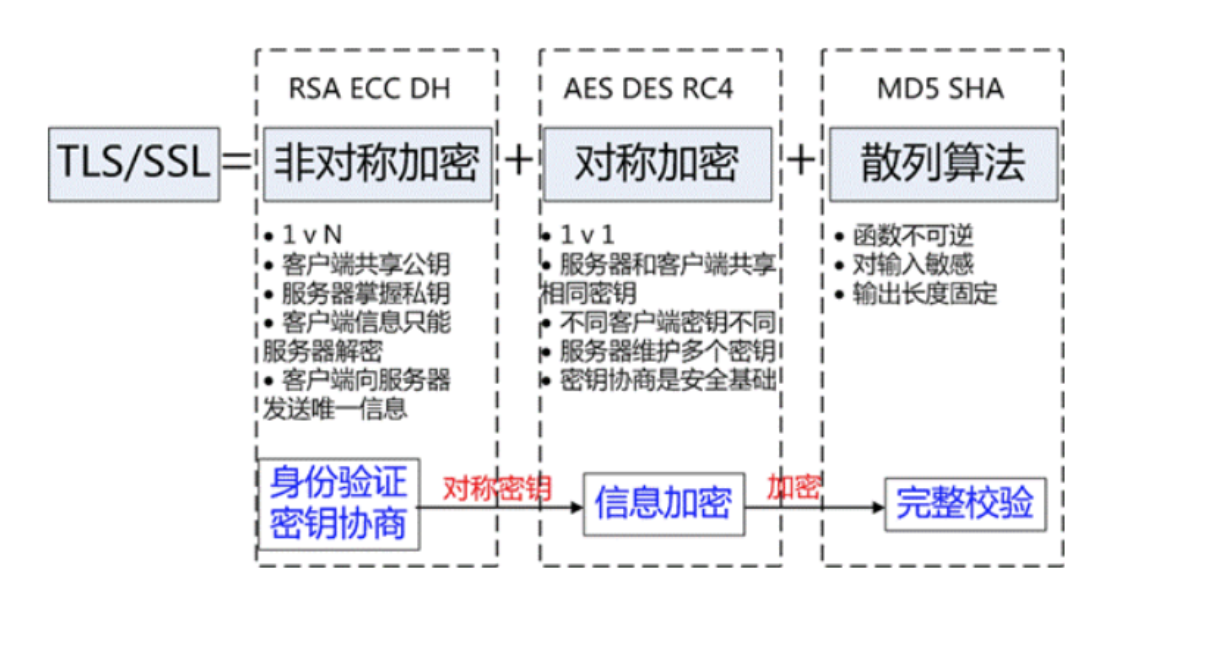

说到https,我们就不得不说tls/ssl,那说到tls/ssl,我们就不得不说证书机构(CA)、证书、数字签名、私钥、公钥、对称加密、非对称加密。这些到底有什么用呢,正所谓存在即合理,这篇文章我就带你们捋一捋这其中的关系。

对称加密

对称加密是指双方持有相同的密钥进行通信,加密速度快,但是有一个安全问题,双方怎样获得相同的密钥?你总不能总是拿着U盘把密钥拷贝给对方吧。 常见的对称加密算法有DES、3DES、AES等

非对称加密

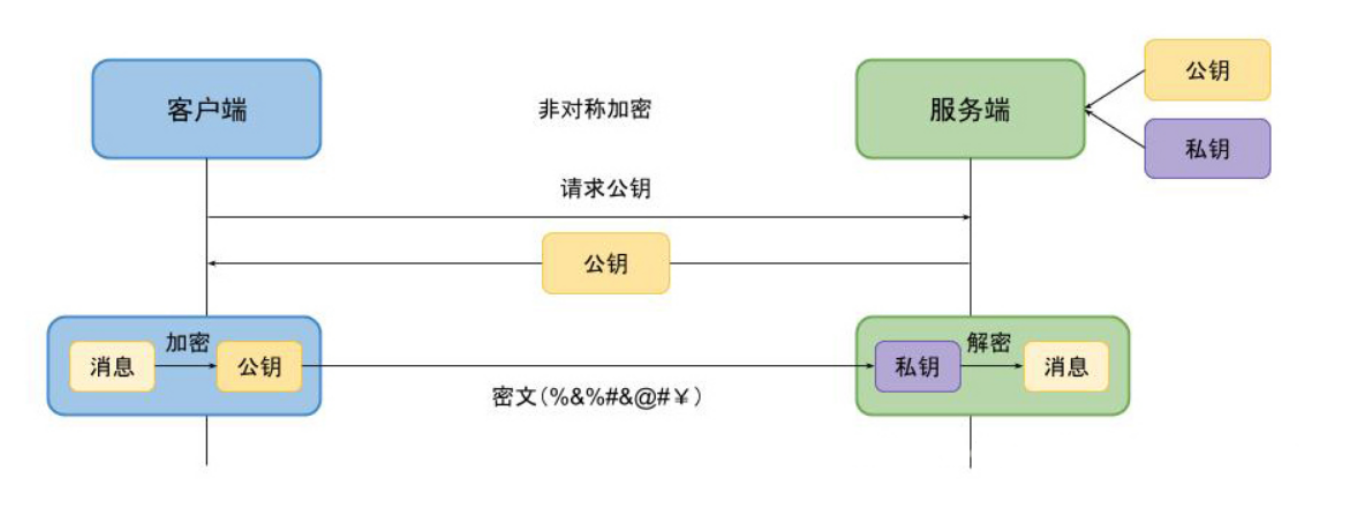

非对称加密,又称为公开密钥加密,是为了解决对称加密中的安全问题而诞生,一个称为公开密钥(public key),即公钥,另一个称为私钥(private key),即私钥。但是它的加密速度相对于对称加密来说很慢。

公钥(public key)是对外开放的,私钥(private key)是自己拥有的。 公钥(public key)加密的数据,只能用私钥(private key)解密。 私钥(private key)加密的数据,只能用公钥(public key)解密。

信息安全问题

在信息安全性问题中,我们常常要做到三点才能保证信息的安全:

信息的保密性(加密算法)

信息的保密性我们可以使用对称加密和非对称加密来完成,使用对称加密来完成,速度相对非对称加密很快,但是存在一个安全问题,密钥如何传递?由此通用的方法是使用非对称加密+对称加密来完成。客户端使用公钥对对称加密的密钥进行加密,然后传递给服务端,服务端使用私钥进行解密确认密钥,开始传输数据。

信息的完整性(数字签名)

信息传输的途中,我们的信息很有可能被第三方劫持篡改,所以我们需要保证信息的完整性,通用方法是使用散列算法如SHA1,MD5将传输内容hash一次获得hash值,即摘要。客户端使用服务端的公钥对摘要和信息内容进行加密,然后传输给服务端,服务端使用私钥进行解密获得原始内容和摘要值,这时服务端使用相同的hash算法对原始内容进行hash,然后与摘要值比对,如果一致,说明信息是完整的。

身份识别(数字证书)

在信息传输的过程中,我们通常需要验证信息的发送方的身份,这时我们转化一下思路就可以完成,把发送端的公钥发送给接收端,发送端通过把自己的内容使用私钥加密然后发送给接收端,接收端只能用发送端的公钥解密,自然就验证了发送端的身份。

数字证书

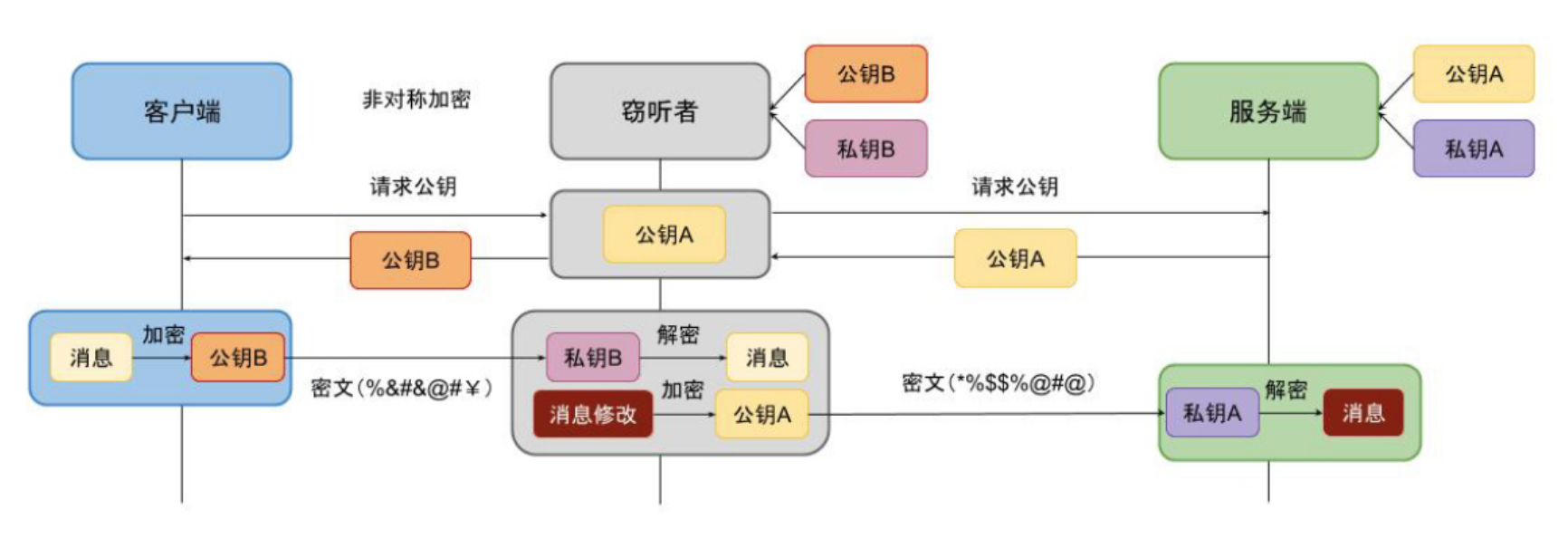

在传输的过程中,客户端如何获得服务器端的公钥呢?当时是服务器分发给客户端,如果一开始服务端发送的公钥到客户端的过程中有可能被第三方劫持,然后第三方自己伪造一对密钥,将公钥发送给客户端,当服务器发送数据给客户端的时候,中间人将信息进行劫持,用一开始劫持的公钥进行解密后,然后使用自己的私钥将数据加密发送给客户端,而客户端收到后使用公钥解密,反过来亦是如此,整个过程中间人是透明的,但信息泄露却不得而知。

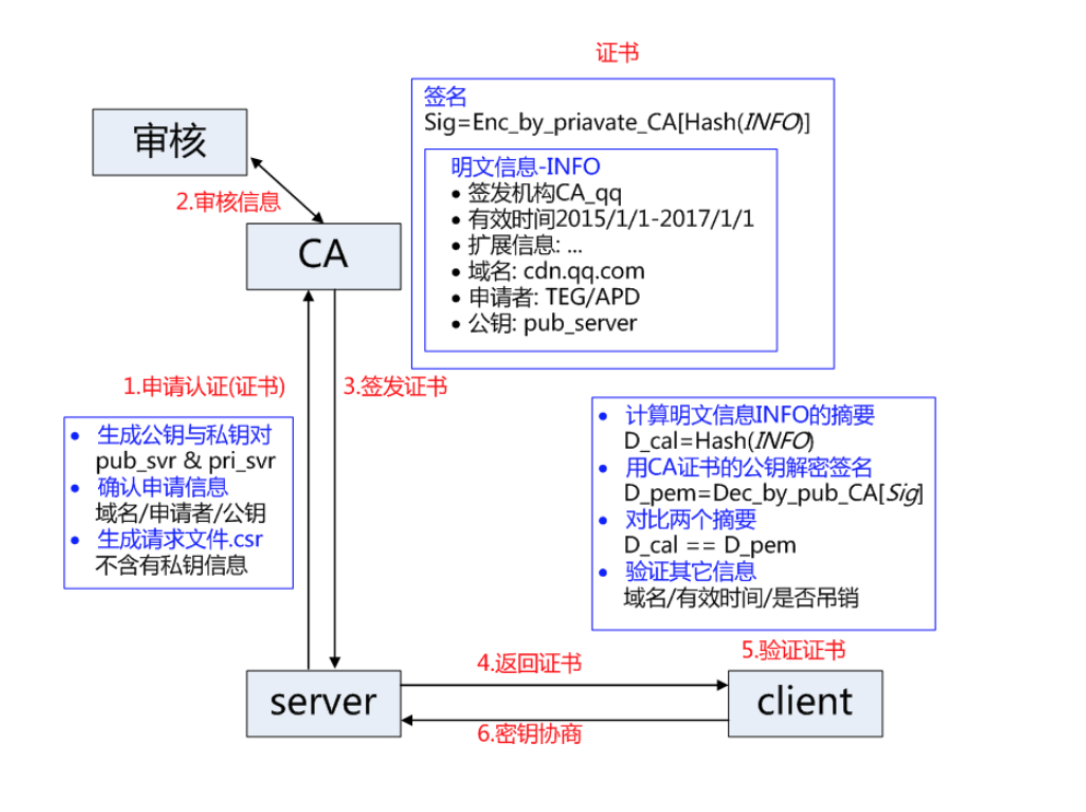

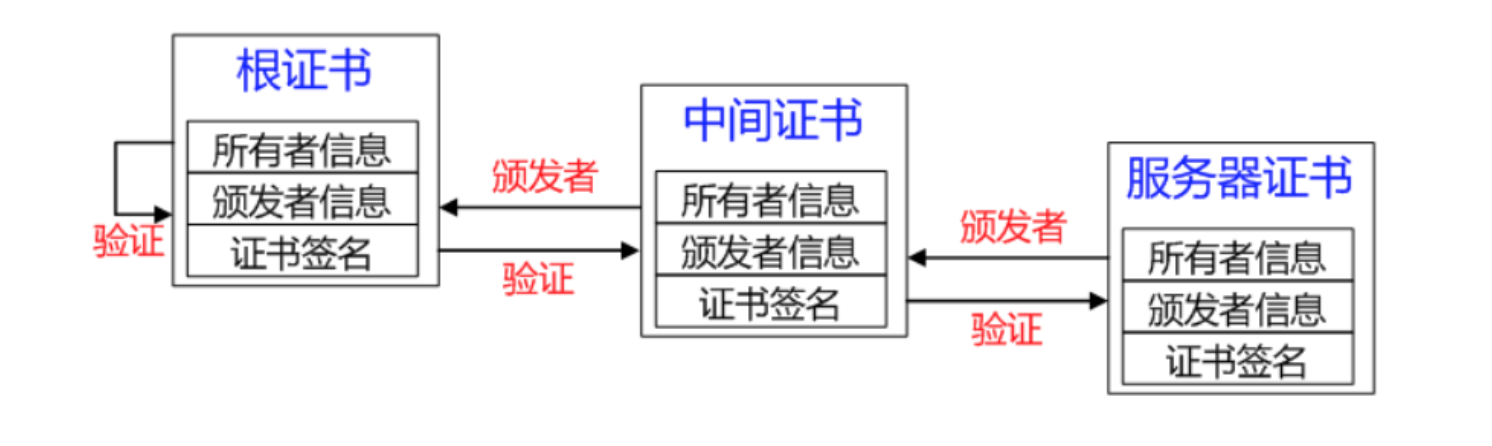

为了防止这种情况,数字证书就出现了,它其实就是基于上上面所说的私钥加密数据,公钥解密来验证其身份。 数字证书是由权威的CA(Certificate Authority)机构给服务端进行颁发,CA机构通过服务端提供的相关信息生成证书,证书内容包含了持有人的相关信息,服务器的公钥,签署者签名信息(数字签名)等,最重要的是公钥在数字证书中。 数字证书是如何保证公钥来自请求的服务器呢?数字证书上由持有人的相关信息,通过这点可以确定其不是一个中间人;但是证书也是可以伪造的,如何保证证书为真呢? 一个证书中含有三个部分:”证书内容,散列算法,加密密文”,证书内容会被散列算法hash计算出hash值,然后使用CA机构提供的私钥进行RSA加密。

当客户端发起请求时,服务器将该数字证书发送给客户端,客户端通过CA机构提供的公钥对加密密文进行解密获得散列值(数字签名),同时将证书内容使用相同的散列算法进行Hash得到另一个散列值,比对两个散列值,如果两者相等则说明证书没问题。

一些常见的证书文件类型如下:

X.509#DER 二进制格式证书,常用后缀.cer .crt

X.509#PEM 文本格式证书,常用后缀.pem

有的证书内容是只包含公钥(服务器的公钥),如.crt、.cer、.pem

有的证书既包含公钥又包含私钥(服务器的私钥),如.pfx、.p12

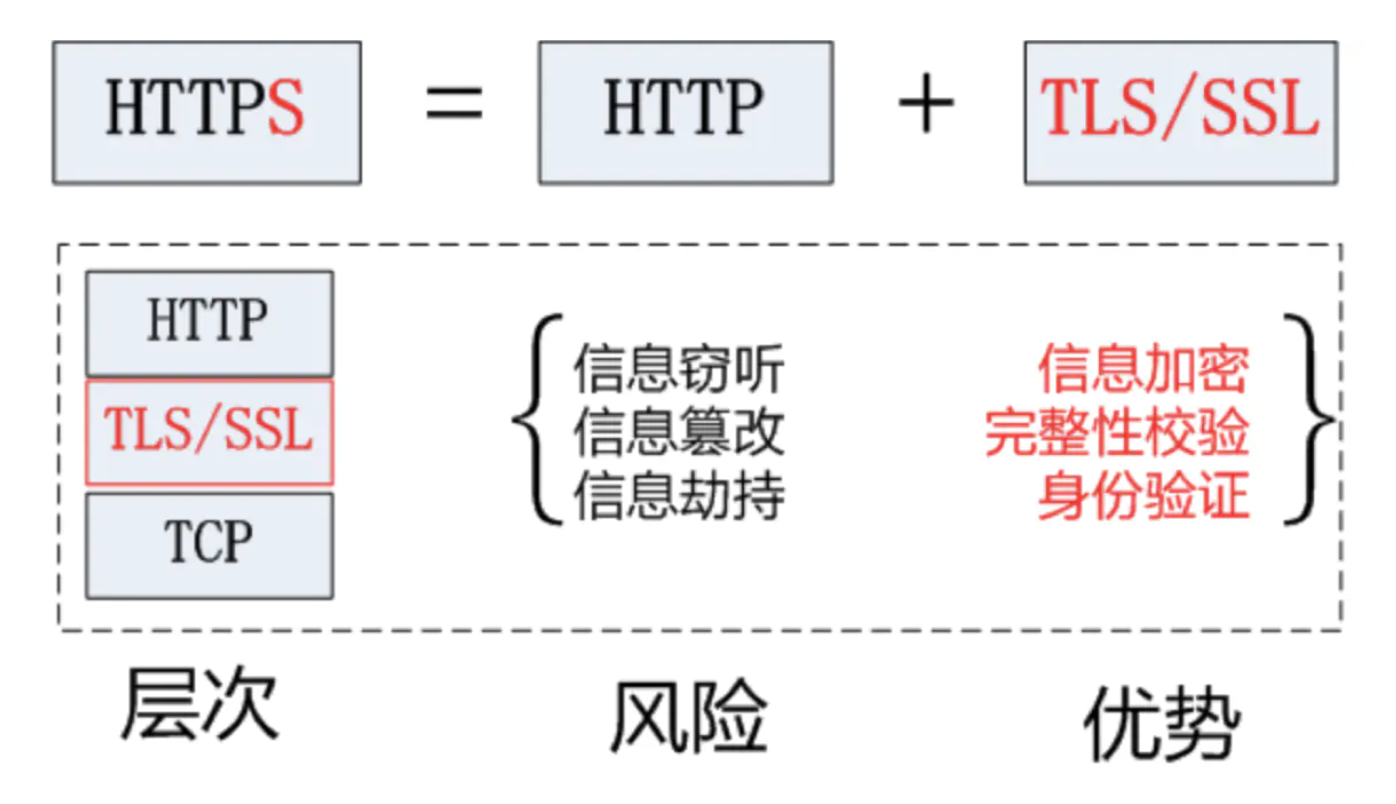

HTTPS,TLS/SSL

Hyper Text Transfer Protocol over Secure Socket Layer,安全的超文本传输协议,网景公式设计了SSL(Secure Sockets Layer)协议用于对Http协议传输的数据进行加密,保证会话过程中的安全性。

使用TCP端口默认为443

TLS:(Transport Layer Security,传输层安全协议),用于两个应用程序之间提供保密性和数据完整性。

SSL:(Secure Socket Layer,安全套接字层),位于可靠的面向连接的网络层协议和应用层协议之间的一种协议层。SSL通过互相认证、使用数字签名确保完整性、使用加密确保私密性,以实现客户端和服务器之间的安全通讯。

SSL协议即用到了对称加密也用到了非对称加密(公钥加密),在建立传输链路时,SSL首先对对称加密的密钥使用公钥进行非对称加密,链路建立好之后,SSL对传输内容使用对称加密。

对称加密

速度高,可加密内容较大,用来加密会话过程中的消息

公钥加密

加密速度较慢,但能提供更好的身份认证技术,用来加密对称加密的密钥

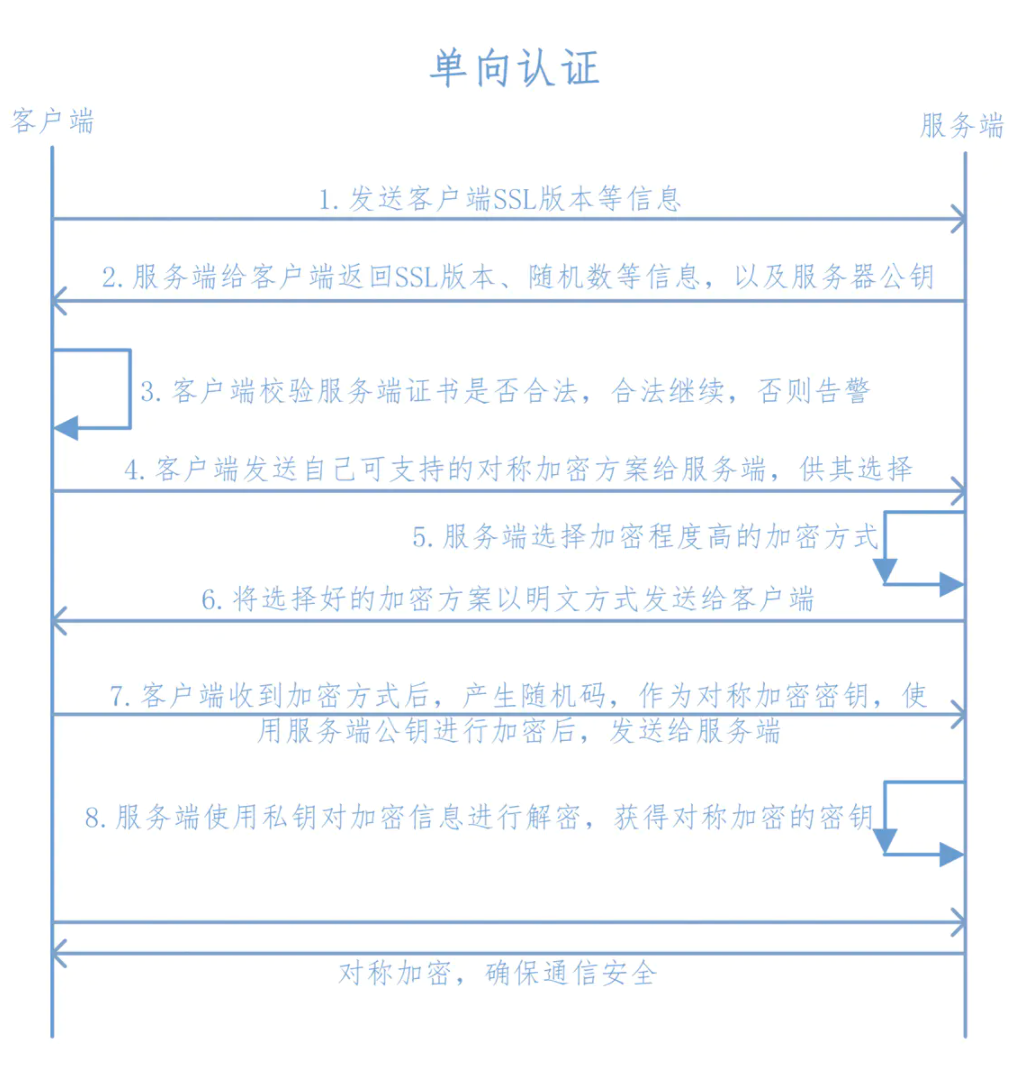

HTTPS单向认证

Https在建立Socket连接之前,需要进行握手,具体过程如下:

客户端向服务端发送SSL协议版本号、加密算法种类、随机数等信息;

服务端给客户端返回SSL协议版本号、加密算法种类、随机数等信息,同时也返回服务器端的证书,即公钥证书;

客户端使用服务端返回的信息验证服务器的合法性,包括:

证书是否过期; 发行服务器证书的CA是否可靠;(通过查询浏览器或本机内的CA证书) 返回的公钥是否能正确解开返回证书中的数字签名;(通过使用本机或浏览器内置的CA公钥进行解密) 服务器证书上的域名是否和服务器的实际域名相匹配; 验证通过后,将继续进行通信,否则,终止通信; 客户端向服务端发送自己所能支持的对称加密方案,供服务器端进行选择;

服务器端在客户端提供的加密方案中选择加密程度最高的加密方式;

服务器将选择好的加密方案通过明文方式返回给客户端; 客户端接收到服务端返回的加密方式后,使用该加密方式生成产生随机码,用作通信过程中对称加密的密钥,使用服务端返回的公钥进行加密,将加密后的随机码发送至服务器;

服务器收到客户端返回的加密信息后,使用自己的私钥进行解密,获取对称加密密钥; 在接下来的会话中,服务器和客户端将会使用该密码进行对称加密,保证通信过程中信息的安全;

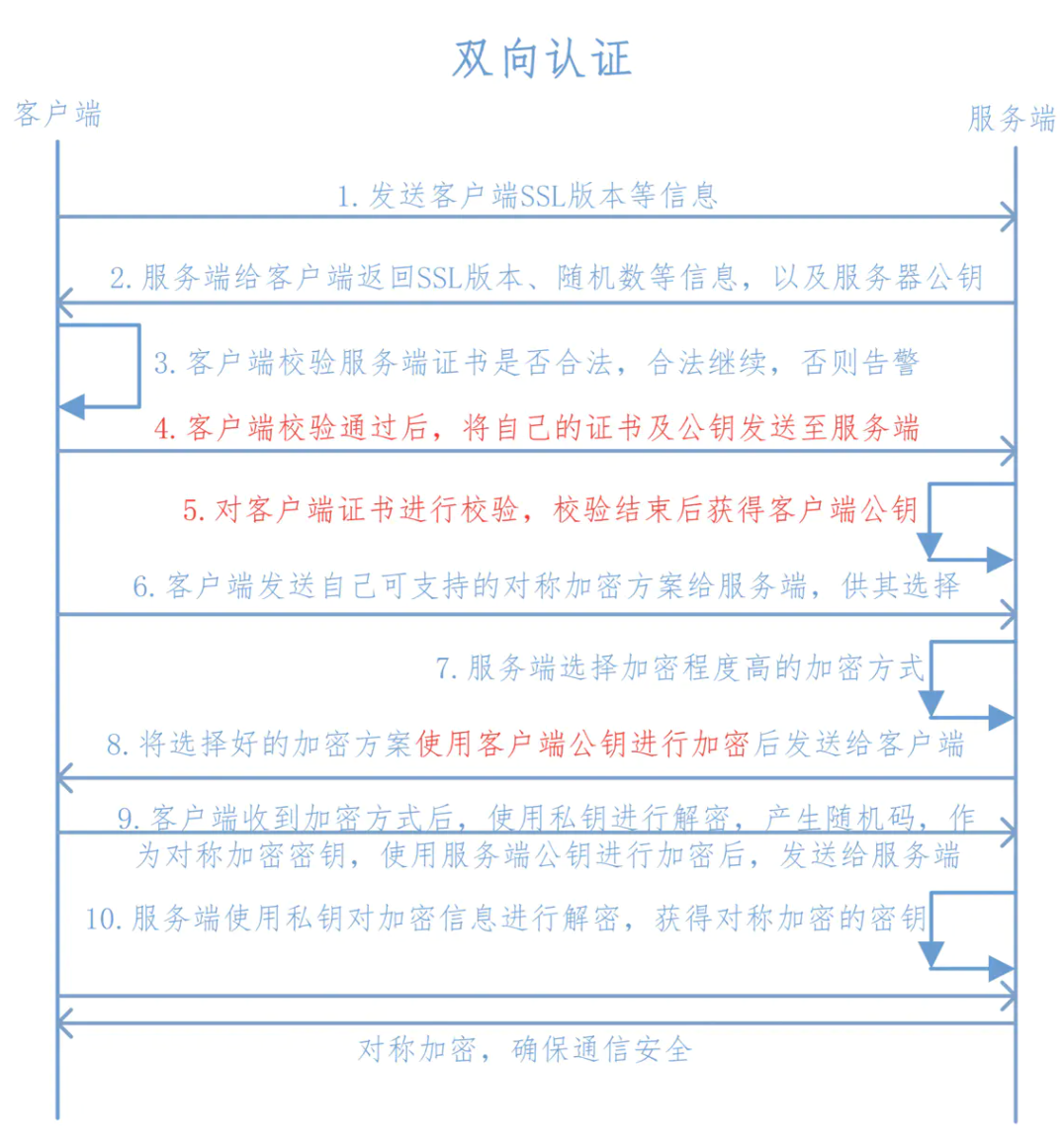

HTTPS双向认证

双向认证和单向认证类似,它额外增加了服务端对客户端的认证:

客户端向服务端发送SSL协议版本号、加密算法种类、随机数等信息;

服务端给客户端返回SSL协议版本号、加密算法种类、随机数等信息,同时也返回服务器端的证书,即公钥证书;

客户端使用服务端返回的信息验证服务器的合法性,包括:

证书是否过期; 发行服务器证书的CA是否可靠;(通过查询浏览器或本机内的CA证书) 返回的公钥是否能正确解开返回证书中的数字签名;(通过使用本机或浏览器内置的CA公钥进行解密) 服务器证书上的域名是否和服务器的实际域名相匹配; 验证通过后,将继续进行通信,否则,终止通信; 服务端要求客户端发送客户端的证书即客户端证书公钥,客户端会将自己的证书发送至服务端;

验证客户端的证书,通过验证后,会获得客户端的公钥;

客户端向服务端发送自己所能支持的对称加密方案,供服务器端进行选择

服务器端在客户端提供的加密方案中选择加密程度最高的加密方式;

将加密方案通过使用之前获取到的公钥进行加密,返回给客户端

客户端收到服务端返回的加密方案密文后,使用自己的私钥进行解密,获取具体加密方式,而后,产生该加密方式的随机码,用作加密过程中的密钥,使用之前从服务端证书中获取到的公钥进行加密后,发送给服务端;

服务端收到客户端发送的消息后,使用自己的私钥进行解密,获取对称加密的密钥,在接下来的会话中,服务器和客户端将会使用该密码进行对称加密,保证通信过程中信息的安全;

密钥协商过程中存在的问题及解决办法 存在的问题

上面介绍了 TLS/SSL 在 HTTPS 信息传递中扮演的角色,我们知道了要用非对称加密与服务器进行通信,实现身份验证并协商对称加密使用的密钥。可是这个公钥是怎么传递给客户端的?

上面图中的过程是不安全的,接下来对该问题进行说明。与公钥密码加密系统相伴的一个重要挑战就是正确地决定某个主体或身份的公钥。如果 A 向 B 发送自已的公钥,M 能够在传输过程中将其修改为自己的公钥。B (也被称为依赖方)可能察觉不到自已使用的是 M 的公钥,而认为这是 A 的公钥。这样就使得 M 能够轻易地扮演 A 的角色,即如下图所示:

解决办法

一种常见的方法是依靠中心化的机构,其中包括对公钥基础设施 PKI (Public Key Infrastructure) 的使用。这一方法在特定的理论假设下容易被证明是安全的。 PKI 负责提供创建、吊销、分发以及更新密钥对与证书的服务。它需要一些证书颁发机构 CA (Certificate Authority) 才能运行。证书颁发机构是用于管理与认证一些个体与它们的公钥间的绑定关系的实体。目前有数百家商业证书颁发机构。一个证书颁发机构通常采用层次的签名构架。这意味着一个公钥可能会被一个父密钥签名,而这个父密钥可能会被一个祖父密钥签名,依次类推。最终,一个证书颁发机构会拥有一个或多个根证书,许多下属的证书都会依赖根证书来建立信任。

在实践中,系统往往要求公钥操作应当拥有知名 CA 的根证书。这些根证书是在配置时安装的 (例如,微软公司的 Intemet ExpIorer 浏览器、 Mozilia 公司的 Firefox 浏览器以及 Google 公司的 Chrome 浏览器都能够访问一个预先配置的根证书数据库)。